Nmap从入门到再入门

目录

与主机发现相关的参数

| 参数 | 作用 |

|---|---|

| -sP | 使用ping探测主机 |

| -sn | Ping Scan只进行主机发现,不进行端口扫描 |

| -P0/Pn | 默认视为指定的主机已开启,跳过主机发现阶段 |

| -PS | 使用TCP ACK的方式来发现 |

| -PA | 使用TCP SYN的方式来发现 |

| -PU | 使用UDP Ping的方式来发现 |

| -PY | 使用SCTP的方式来发现 |

| -PE/-PP/-PM | 使用ICMP echo/timestamp/netmask扫描 |

| -PR | 使用ARP Ping的方式扫描 |

| -R/-n | 总是进行DNS解析/不进行DNS解析 |

与端口扫描相关的参数

| 参数 | 作用 |

|---|---|

| -sS | 使用TCP SYN的方式对目标主机进行扫描 |

| -sT | 适用于找出TCP和UDP端口,需要完成三次握手 |

| -sA | 使用TCP ACK的方式对目标主机进行扫描 |

| -sU | 寻找目标主机打开的UDP端口,不需要发送任何的SYN包 |

| -F | 扫描TOP100端口 |

| -r | 不进行端口随机打乱扫描 |

| -r | 当不输入此参数时,Nmap会将需要扫描的端口进行打乱,这样的扫描更不易被WAF检测到 |

与扫描线程相关的参数(级别越高扫描速度越快,但也容易被防火墙或IDS检测)

| 参数 | 作用 |

|---|---|

| -T0/-T1 | 慢速扫描 |

| -T2 | 慢速扫描 |

| -T3 | 默认扫描 |

| -T4 | 快速扫描(网络状态良好的情况下推荐使用) |

| -T5 | 快速扫描 |

与扫描目标版本相关的参数

| 参数 | 作用 |

|---|---|

| -sV | 版本侦测 |

| --version-light | 轻量级版本侦测 |

| --version-trace | 详细的版本侦测过程信息 |

常用Nmap扫描参数

| 参数 | 作用 |

|---|---|

| nmap -T4 -A -v ip | 快速扫描,-A将会综合扫描和深入服务枚举,-v显示余 |

| nmap -O ip | OS操作系统类型探测 |

| nmap -sS -Pn/P0 ip | -sS执行一次隐秘的TCP扫描,-Pn不执行ping命令,视默认主机为存活 |

| nmap -sS -sV ip | TCP扫描的同时探测版本 |

Nmap脚本使用

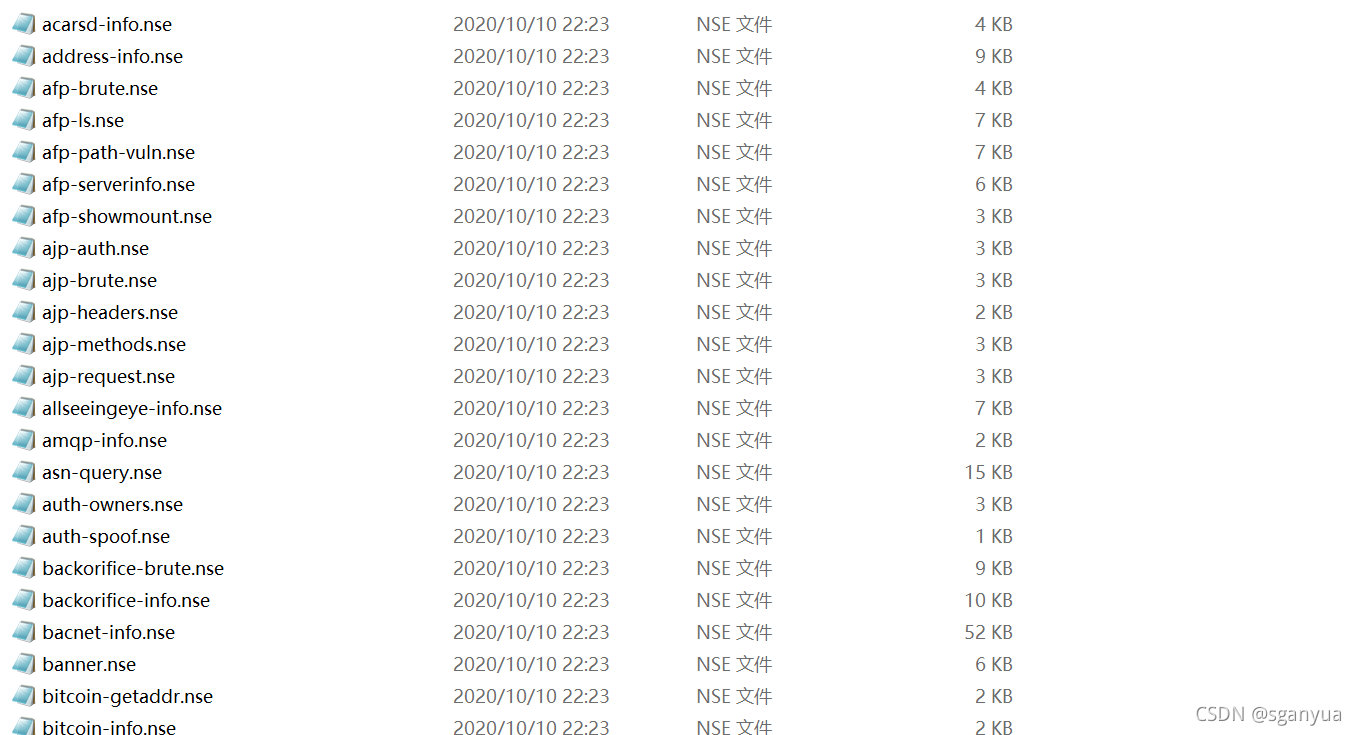

Nmap默认脚本存放在/nmap/scripts下

脚本太多不知道利用哪个的时候,其实主要分以下几类【使用脚本前需在前添加--script=<xx>】:

| auth | 处理鉴权证书 |

| broadcast | 网络广播 |

| brute | 暴力破解 |

| default | 使用默认脚本 |

| discovery | 服务收集,如smb、snmp |

| dos | 拒绝服务攻击 |

| exploit | 漏洞利用入侵系统 |

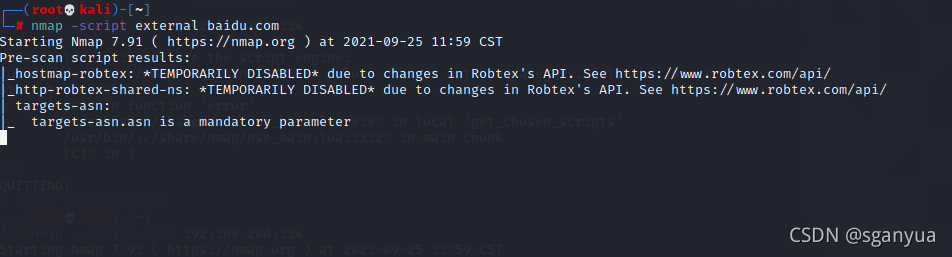

| external | 利用第三方资源 |

| fuzzer | 模糊测试脚本 |

| intrusive | 入侵攻击 |

| malware | 安全检测后门 |

| version | 版本识别 |

| vuln | 漏洞检测 |

1)鉴权证书扫描

2)whois解析

3)扫描常见的漏洞

|

- 上一条: Nmap入门与进阶 2021-09-26

- 下一条: http statusCode 500状态码 2021-09-27

相关文章

- 系统性能分析从入门到进阶 2022-04-06

- Nmap入门与进阶 2021-09-26

- 【高手问答 281 期汇总】 —— SaaS攻略:从入门到进阶 2022-05-07

- Python Type Hints 从入门到实践 2021-10-26

- 【超详细】Apache Durid从入门到安装详细教程 2022-08-29

热度排行